网络蠕虫的概念

网络蠕虫(Network Worm)是一种能够自我复制并通过网络传播的恶意软件。与传统的计算机病毒不同,蠕虫不需要附着在宿主文件上,也不需要用户的干预即可传播。蠕虫通常利用网络协议漏洞或操作系统的安全缺陷,快速感染大量计算机,造成网络拥塞、系统崩溃、数据泄露等危害。

网络蠕虫的特征

-

自我复制

- 蠕虫能够在没有用户干预的情况下,通过网络进行自我复制和传播。

-

独立性

- 蠕虫是一种独立的恶意软件,不需要依赖宿主文件即可运行。

-

传播速度快

- 利用网络进行传播,可以在短时间内感染大量计算机。

-

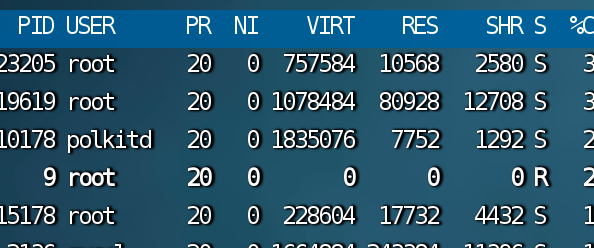

资源消耗

- 蠕虫通常会消耗大量的网络带宽和系统资源,导致网络拥塞和系统性能下降。

-

多种传播方式

- 利用电子邮件、网络共享、漏洞利用工具、可移动介质等多种方式进行传播。

网络蠕虫的传播途径

-

网络漏洞

- 利用操作系统或应用程序的安全漏洞进行传播,如MSBlast利用Windows RPC漏洞传播。

-

电子邮件

- 通过带有恶意附件或链接的电子邮件进行传播,如ILOVEYOU蠕虫。

-

网络共享

- 利用网络共享文件夹进行传播,如Conficker蠕虫。

-

可移动介质

- 通过U盘等可移动介质进行传播,如Stuxnet蠕虫。

-

网页漏洞

- 利用网页漏洞进行传播,当用户访问受感染的网页时,蠕虫自动下载并执行。

经典网络蠕虫案例

-

Morris Worm(1988)

- 世界上第一个广泛传播的网络蠕虫,由罗伯特·塔潘·莫里斯(Robert Tappan Morris)创造。

- 通过利用多个漏洞传播,包括Unix操作系统的sendmail漏洞和弱口令攻击。

- 影响:导致约6000台计算机感染,占当时互联网的10%。

-

ILOVEYOU Worm(2000)

- 通过电子邮件附件传播,附件名称为"ILOVEYOU"。

- 影响:在短时间内感染了数百万台计算机,造成数十亿美元的损失。

-

Code Red Worm(2001)

- 利用Microsoft IIS的缓冲区溢出漏洞进行传播。

- 影响:感染超过35万台服务器,造成大量网络流量并进行DDoS攻击。

-

MSBlast Worm(Blaster Worm,2003)

- 利用Windows操作系统的RPC漏洞进行传播。

- 影响:感染了大量Windows系统,导致系统崩溃和网络拥塞。

-

Conficker Worm(2008)

- 利用Windows操作系统的漏洞进行传播,同时使用了多种传播技术,包括网络共享和可移动介质。

- 影响:感染了数百万台计算机,是历史上影响最大的蠕虫之一。

网络蠕虫防护措施

-

定期更新和补丁管理

- 定期更新操作系统和应用程序,及时修补已知漏洞,防止蠕虫利用漏洞进行传播。

-

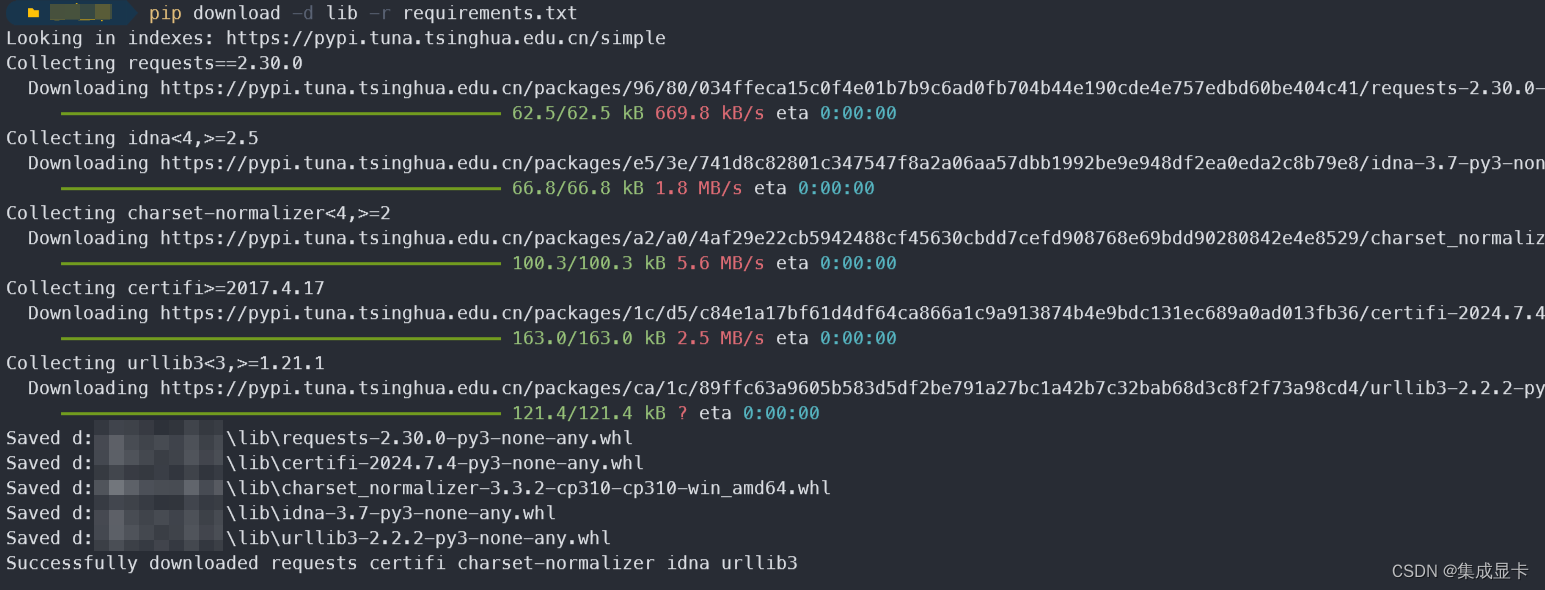

防病毒和防恶意软件软件

- 安装并更新可靠的防病毒软件,进行实时监控和扫描,及时检测和清除蠕虫。

-

防火墙

- 配置网络防火墙,监控和过滤网络流量,阻止蠕虫通过网络传播。

-

入侵检测和防御系统(IDS/IPS)

- 部署IDS/IPS系统,实时监控网络活动,检测并阻止异常行为和蠕虫传播。

-

禁用不必要的网络服务

- 禁用或限制不必要的网络服务和端口,减少蠕虫利用这些服务传播的机会。

-

安全意识培训

- 对员工进行安全意识培训,教育他们不要打开不明邮件附件或点击可疑链接,防止蠕虫通过电子邮件传播。

-

网络分段

- 通过网络分段(VLAN)将网络划分为多个隔离区域,防止蠕虫在网络中的横向传播。

-

强密码策略

- 实施强密码策略,定期更改密码,防止蠕虫通过弱口令攻击传播。

-

禁用自动运行

- 禁用可移动介质的自动运行功能,防止蠕虫通过U盘等设备传播。

-

定期备份

- 定期备份重要数据,确保在系统被蠕虫感染后能够快速恢复。

网络蠕虫检测与响应

-

实时监控

- 使用防病毒软件和IDS/IPS系统对网络进行实时监控,及时发现和响应蠕虫活动。

-

日志分析

- 定期分析系统和网络日志,识别异常活动和潜在的蠕虫感染。

-

隔离感染设备

- 发现感染设备后,立即将其从网络中隔离,防止蠕虫进一步传播。

-

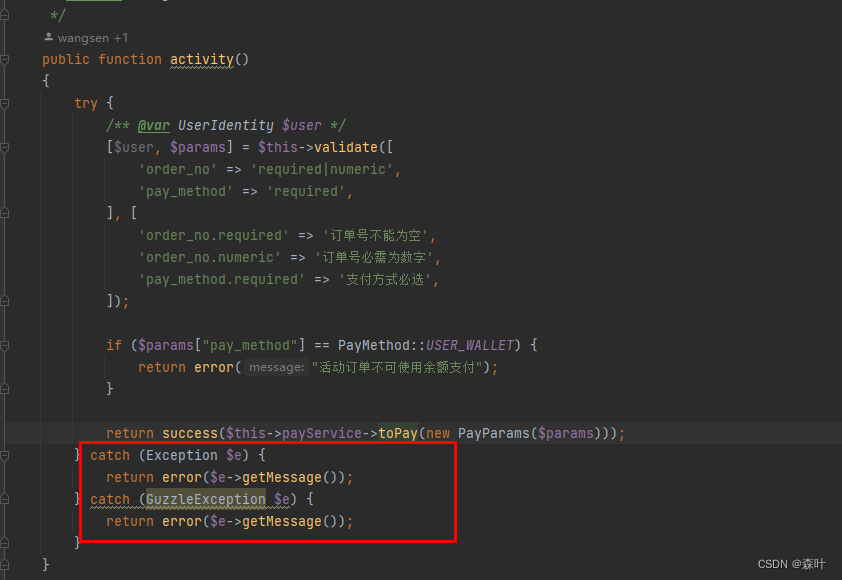

恶意软件分析

- 对发现的蠕虫样本进行分析,了解其传播方式和行为特征,制定针对性的防护措施。

-

恢复和修复

- 使用备份数据恢复受影响的系统,确保所有设备都已清除蠕虫。